Вирусы на мобильных: касается всех!

Ни для кого не секрет, что наши мобильные помощники телефоны и смартфоны уязвимы перед специально написанными для них вирусами. Однако в последнее время они еще и становятся помощниками в распространении вирусов для компьютеров: сегодня мобильные телефоны могут выступать в роли передаточного звена, — оставаясь неуязвимыми для вредоносных агентов, способны заражать наши стационарные компьютеры, а также их мобильные разновидности — нетбуки и ноутбуки. Как это происходит и каковы могут быть последствия — об этом наш сегодняшний выпуск.

Чем запомнилась минувшая неделя? Пожалуй, только тем, что она была последней в череде длинных зимних месяцев, ведь интересных и захватывающих событий не случилось. Оправданием «сонному царству» на новостных лентах может служить только что прошедший мобильный конгресс в Барселоне. Но едва ли такое оправдание может устроить читателей Hi-tech WEEK, ведь представители пишущей братии по определению должны уметь найти выходы из любой непростой ситуации, в том числе и из информационного вакуума ;). И такой выход был найден — им стала неформальная беседа автора этой колонки с IT-директором одной из российских компаний, оказывающей услуги в сфере безопасности.

На самом деле, эта беседа, хотя и случилась в последний рабочий день недели (обычно в пятницу новости за неделю складываются в тему, порой даже не в одну, и появляется выбор, о чем писать еженедельный выпуск), изначально не выстраивалась с расчетом использовать ее для подготовки сегодняшнего выпуска. Идея взять за основу для Hi-tech WEEK проблему вирусоуязвимости мобильных устройств и компьютеров возникла в ходе этого частного разговора. На «вирусную» тему мы вырулили, затронув итоги прошедшей выставки MWC 2009 и последовавшего за ней информационного вакуума, в результате которого самыми обсуждаемыми событиями в последнюю неделю февраля по-прежнему оставались все та же MWC и новости «второй», а то «третьей свежести», казавшиеся не актуальными и не столь интересными в дни проведения выставки. В числе таких новостей оказалась информация про червя SymbOS/Yxes.A!worm также известного как Sexy View, опасного для аппаратов SymbianOS S60 3rd Edition, например, для Nokia 3250. Сообщение появилось еще 18 февраля, однако и на прошлой неделе оно еще активно обсуждалась. Автор этого материала обратила внимание на это событие еще и по той причине, что как раз в этот период на тестировании находился смартфон N79, также относящейся к S60 третьей редакции.

Чем же опасна эта вредоносная программа и как она работает? Она имеет действительный сертификат, подписанный Symbian. Соответственно, никаких подозрений у владельца мобильного устройство не возникает, и он собственными руками дает добро на установку приложения в смартфон. После чего программа начинает SMS-рассылку с вложенной ссылкой, щелкнув по которой адресат автоматически загружает этот самый вирус в свой аппарат. Конечная цель — собрать информацию о зараженном телефоне (IMEI, номер телефона) и отправить ее на удаленной сервер, где аккумулируется весь массив сведений. Гийом Ловет, старший менеджер исследовательской группы Fortinet, отметил: «Программа-червь в настоящее время не принимает команды от дистанционных серверов. Однако киберспреступникам вполне по силам добавить ей функциональности. Угроза появления мобильных ботнетов очень реальна».

Для чего собирается данная информация и как ею могут распорядиться злоумышленники? Вот что сказал наш собеседник: «Все довольно предсказуемо, поскольку данная ситуация с вирусом для мобильных аппаратов — это проекция того, что мы уже давно имеем в компьютерном секторе. Собранная информация злоумышленниками может быть использована для спам-рассылок, кражи приватной информации и, возможно, отправки платных SMS-сообщений. Как защититься от этих неприятностей? Прежде всего, для того чтобы не стать жертвой вируса, никогда не переходите по ссылкам, содержащимся в письмах. А еще скачивайте программы только из надежных источников. Теперь о мобильных ботнетах. Что это такое? Это сеть, состоящая из зараженных мобильных телефонов. Для чего могут быть применены мобильные ботнеты? Для различных махинаций, скажем, с помощью рассылок можно накручивать посещаемость заданных сайтов — клики будут осуществлять владельцы зараженных телефонов иногда даже не подозревая об этом. Или другой пример. Одна компания может заказать атаку на сервер компании-конкурента. В результате сервер конкурента ляжет. А ведь порой даже несколько часов простоя приносят колоссальные убытки, не говоря уже об имиджевых потерях. Предвосхищая вопрос о том, насколько велика вероятность эпидемии мобильных ботнетов в России, скажу, что мы, как минимум, находимся в более выгодной ситуации нежели пользователи западных стран. Речь идет в первую очередь об индивидуальных пользователях, поскольку все эти махинации бьют прежде всего по карману ничего не подозревающих граждан — владельцев мобильных трубок. Так вот, считаю, что вероятность угрозы мобильных ботнетов низкая. И залогом тому является достаточно дорогой трафик и преимущественно дебетовая форма оплаты за связь. Поясню. Отечественный пользователь очень быстро заметит неладное, поскольку в России мы в основном оплачиваем свои мобильные расходы наличными, причем небольшими суммами. Пример: 200 рублей человеку хватает на неделю. По прошествии недели деньги закончились, и пользователь кладет очередные 200 рублей на свой счет. А теперь представьте, что телефон этого самого человека разослал несколько десятков спам-писем. И ... 200 рублей на неделю уже не хватило. Естественно, человек забеспокоится и начнет выяснять причины. Конечно, правила не бывают без исключений. И таким исключением в данном случае являются пользователи, которым расходы на связь оплачивает компания-работодатель. Дай бог, в конце месяца пользователи из этой категории обнаружат какие-то нестыковки. Вспомните недавний случай с нашим соотечественником, поехавшим в путешествие и прокладывавшим маршруты с помощью GPS на iPhone 3G — расходы на связь оплачивала компания, в которой работал этот человек. Навигация обошлась горе-пользователю в 500 тысяч рублей, и само собой узнал он об этом только когда лимит был исчерпан. Этот пример-исключение за границей будет рассматриваться как правило, поскольку там и трафик дешевый, и контрактная система, и оплата безналом, и возможность говорить в долг — все это существенно отдаляет момент истины».

Далее наш разговор с «пятничным» экспертом вышел из новостной плоскости и перешел в практическую область. Забегая вперед, скажу, что картина уже не выглядела такой благостной — все очень серьезно, если не сказать страшно. В общем-то психологически это объяснимо — восприятие одной и той же информации всегда будет резко отличаться при условии сопричастности. В данном конкретном случае эта сопричастность была опосредованной — через собеседника. Как вы понимаете, прочтение новости и живой разговор — вещи несравнимые. И хотя наш собеседник в качестве примера приводил вирус Win32.HLLP.Jook, не засветившийся в новостных блоках, это так. В этом легко убедиться, набрав соответствующее название в «Яндексе», — обсуждение этой напасти идет лишь на компьютерных форумах.

Да, стоит объяснить, откуда «растут ноги» у примера с Win32.HLLP.Jook. Как рассказал наш собеседник, один из сотрудников компании принес этот вирус на... своем телефоне, который подключил к рабочей машине. Сработала антивирусная защита, после чего в отдел прибежал системный администратор и провел разбор полетов :)), а заодно убедился в том, что данный вирус «жил» именно в телефоне сотрудника.

Итак, что же это за вирус и как он распространяется? Вот что рассказал наш эксперт: «Сам по себе этот вирус для телефонов не опасен, зато при подключении инфицированного аппарата он переберется на компьютер. Вирус использует в качестве носителя документы, созданные в Microsoft Office Word, записывая в них свой код. Кстати, в том случае, если вы пользуетесь OpenOffice, такая проблема исключена. А как еще попадают вирусы на рабочие компьютеры? Очень просто — сотрудники подключают различные носители к своей рабочей машине. В их числе теперь и телефоны, связывающиеся с компьютером в режиме накопителя, а не только через PC Suite. Стоит объяснить, откуда берутся вирусы на этих носителях. Заражение может произойти как дома, так и в интернет-кафе или, например, в гостях. Очень характерный пример: вспомните, что обычно привозят с собой родственники и друзья. Правильно, фотографии на том или ином носителе, чаще всего это USB-флэшка. Или музыку, которую непременно хотят послушать, подключив флэшку или телефон к компьютеру. И вот, придя на работу, этот самый пользователь подключают свои инфицированные флэшку или телефон к машине... Что происходит дальше понятно — срабатывает антивирусная защита. В зависимости от настроек антивируса, обнаруженный зараженный файл удаляется автоматически, перемещается в «карантин» или же, если антивирусная программа не смогла однозначно идентифицировать вирусный код, она подает предупреждающий сигнал и запрашивает пользователя о действиях. Увы, но в основном пользователи просто жмут на «крестик», закрывая окошко и спасаясь таким образом от назойливых предостережений антивируса. Именно так действует большинство пользователей на своем домашнем компьютере. Если же говорить о правильной антивирусной защите в корпоративном секторе, то здесь используются уже клиент-серверные конфигурации. То есть на компьютер пользователя кроме самого антивируса устанавливается еще и так называемый «агент», периодически связывающийся с антивирус-сервером и передающий статистику сканирования данной станции. Таким образом, даже неверные действия пользователя не вызовут фатальных последствий, поскольку администратор сети в любом случае получит предупреждение. В арсенале специалистов есть и другие средства, которые позволяют предотвратить проникновение вирусов с накопителей. Например, можно ввести программные ограничения, запретив работу компьютера с неавторизованными флэшками. Понятно, что в этом случае телефон уже не подключишь (если только он не включен в соответствующий список). Существуют и меры запретительного характера. Скажем, сеть компьютеров, которые задействованы в системе видеонаблюдения или контроля доступа, должна быть выделена в отдельный сегмент, никак не связанный с внешним миром, к которому отсутствует доступ неавторизованного персонала, и запрещено подключение любых внешних носителей. Причем не только на программном уровне, но и на аппаратном. Как? Банальным способом — путем опломбирования портов. Предлагаю немного пофантазировать и представить, что может произойти, если такая система, зараженная троянской программой, станет подконтрольна злоумышленнику. Например, можно заблокировать все выходы, закрыв двери, или включить пожарную сигнализацию в кабинете генерального директора, от души полив его пеной или посыпав его голову противопожарным порошком :). Так что с вирусами шутки плохи — они и сами не прочь пошутить, если это можно так назвать:))».

Думаем, многие сейчас находятся в некотором недоумении: слишком легко и просто все выходит — получается, что вирусы, которые пользователи приносят из дома на работу, легко и непринужденно уничтожаются, и до ущерба компании дело не доходит. На самом деле, все несколько не так. К тому же наш эксперт рассказывал о строго конкретном вирусе, а ведь их немало. Не стоит забывать и о том, что антивирусные системы далеко не всегда всесильны, могут ведь и не сработать, пропустив «свежий», еще отсутствующий в базе антивируса код. Что может произойти? Да что угодно — от уничтожения документов, до уничтожения компании в прямом и переносном смысле. Как вам, например, такой сценарий: троянская программа захватывает управление компьютерами — развивается классическая ботнет-схема. Далее возможны различные неприятные варианты в зависимости от целей злоумышленников. Скажем, с рабочих компьютеров вашей компании осуществляется атака на банк, в результате которой с его счетов исчезает кругленькая сумма. В итоге ваша компания вовлечена в детективную интригу со всеми вытекающими...

Пожалуй, самым насущным при обсуждении данной проблемы является вопрос о том, сколько сейчас мобильных телефонов, смартфонов и коммуникаторов, инфицированных теми или иными вирусами. В данном случае понятие «инфицированы» не равно определению «больны», поскольку мобильные устройства являются просто переносчиками компьютерной инфекции. Наш сегодняшний собеседник полагает, что потенциально в этом плане опасны все без исключения аппараты, которые умеют работать с компьютером в режиме накопителя, то есть флэшки...

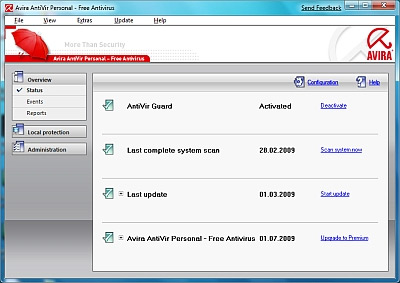

Что же можно посоветовать всем нам, как оградить свои компьютеры и телефоны от вирусной опасности? Инструкции очень и очень просты, хотя и не дают 100-процентной гарантии, все же сводят риск к минимуму. Взять за правило хотя бы раз в неделю проверять антивирусом содержимое дисков компьютеров, ноутбуков и нетбуков. И не забывать проводить обновление антивирусной базы. Рекомендация особенно актуальна для свежеиспеченных владельцев ноутбуков и нетбуков. Ведь по истечении определенного срока установленная триальная версия антивируса перестает обновляться. Не жалейте денег, подпишитесь и живите спокойно! Или воспользуйтесь бесплатными ативирусами. Перед установкой стороннего софта на мобильные телефоны, смартфоны и коммуникаторы обязательно проверяйте его с помощью того же антивирусного пакета. А еще внимательнее относитесь к входящей корреспонденции: и на телефонах, и на компьютерах. И не переходите по ссылкам непосредственно из почтовых ящиков! ;)

© СОТОВИК